安全协调,自动化和响应解决方案市场指南

出版于2020年9月21日

ID : G00727304

分析员: 克劳迪奥·尼瓦 (Claudio Neiva), 克雷格·劳森 (Craig Lawson), 托比·布萨 (Toby Bussa),戈尔卡·萨多夫斯基( Gorka Sadowski)

概要

SOAR 解决方案在实际使用中不断得到关注,以改善安全性。 安全和风险管理主管应评估这些解决方案如何支持和优化其更广泛的安全运营能力。

·概述

主要发现

大型安全团队仍然是主要的购买者,这些安全团队具有已建立并经过测试的自动化流程,它们仍将继续购买安全业务流程,自动化和响应,主要是为了提高其安全运营中心的总体生产力,效率和一致性。 编排和自动化,基本事件/案例管理以及可操作的威胁情报是 SOAR 工具的 “赌注”。 这些功能已嵌入安全技术中,例如安全信息和事件管理,扩展的检测和响应以及电子邮件安全性,以改善这些产品服务的使用。 通过帮助提供者在检测和响应威胁时的客户端交互,速度和一致性上的改进,SOAR 在托管安全性以及托管检测和响应服务中也变得无处不在。 具有安全运营中心的组织仍主要利用 SOAR 工具。使用案例在威胁监视和检测,威胁情报以及事件响应和威胁搜寻之外还可以支持安全操作,但它们仍是新生事物。 安全信息和事件管理供应商继续通过收购,OEM 协议或内部开发来增加 SOAR 功能。但是,这些解决方案仍主要以高级附件的形式出售,并且未与 SIEM 工具合并。

建议

负责安全运营的安全和风险管理负责人必须: 详细检查使用 SOAR 工具的需求,这将推动最初和随后的用例。 例如,领导案例/事件管理,然后添加剧本,然后使工作流程自动化和编排。 在没有确保流程到位的情况下,请勿从事专注于自动化的 SOAR 项目;否则,将需要在实施之前进行开发。 为初始实施以及 SOAR 工具的持续运行分配足够的资源;我们将做出初步的努力并进行持续的管理,以实现和维持 SOAR 的价值。 通过结合使用专业服务,内部资源和服务提供商,规划 SOAR 工具的实施以及正在进行的操作和管理。 如果收购了 SOAR 供应商,请制定应急计划。 随着市场的发展,并购活动频繁发生,我们注意到,在并购之后应该为买家做好准备的不同途径。 要求供应商在升级或购买新解决方案时在其产品中提供开放的 API;否则,将需要 SOC 团队中的开发技能。跨各种安全产品的持续有限的 API 仍然被视为实现 SOAR 工具可以提供的全部功能的障碍。

·市场定义

本文档已于2020年9月22日进行了修订。您正在查看的文档是正确的版本。 有关更多信息,请参阅 gartner.com 上的 “更正” 页面。 Gartner 将安全协调,自动化和响应(SOAR)定义为在单个平台中结合了事件响应,协调和自动化以及威胁情报(TI:Threat Intelligence )管理功能的解决方案。 SOAR 工具还用于记录和实现流程(又名剧本,工作流和流程); 支持安全事件管理; 并向人类安全分析师和操作员提供基于机器的帮助。 可以通过与其他技术的集成来编排工作流程,并自动实现所需的结果,例如: 突发事件分类 事件响应 TI 策划与管理 合规监控与管理

·市场说明

SOAR 解决方案是三种具有历史共同特征的技术的融合,这些技术具有共同的属性,以前是不同的,并为安全运营团队提供了广泛的实用性: 安全事件响应平台 (SIRPs) 安全编排和自动化 (SOA) 威胁情报平台 (TIPs) 这些如图 1 所示. Figure 1:三种技术的融合 (SOA, SIRP and TIP)

通常,安全技术市场处于超负荷状态,预算压力,人员短缺和解决方案过多。 客户经常会引用事件或警报过多,工具复杂和重复的问题。 通常,自动化有望解决许多此类问题,并且在网络安全中,SOAR 是实现此功能的主要工具。 SOAR 解决方案主要适用于通过丰富的上下文和提升下游优先级与效率来改进围绕检测和响应的过程。在大多数情况下,这是运营安全中心(SOC;请参见为组织选择正确的 SOC 模型)的组织和服务提供商的目标。 但是,SOAR 工具实用且灵活,可以将它们应用于各种安全操作用例。 SOAR 工具主要用于事件响应和工作流,工作流的自动化和编排或两者的结合。 SOAR 工具中的 TI 管理已逐渐成为 SOAR 工具中的本机功能,而这些功能最初不是作为 TIP 发起的。 但是,它仍然不是买家的主要动力。

·市场方向

SOAR 市场稳步增长,但对于在 SOC 中具有更大,更成熟的安全操作的组织(请参阅为您的安全操作中心选择正确的工具的提示)以及安全服务提供商来说,这是可见的。不太成熟的组织或倾向于将其安全运营外包的组织对 SOAR 工具表现出很少的兴趣。 安全信息和事件管理(SIEM)供应商正在其生态系统中采用和获取/集成 SOAR 解决方案,通常作为与 SIEM 解决方案一起运行的高级应用程序(请参阅安全信息和事件管理的关键功能)。 随着人们对在安全性和风险管理(SRM)中应用自动化的需求的认识不断提高,特定于 SOA 的功能正在逐渐成为其他安全技术中的功能(请参阅《安全性和风险管理趋势》)。 包含 SOA 的技术包括: 电子邮件安全性(请参阅《电子邮件安全性市场指南》) 端点检测和响应(EDR;请参阅《端点检测和响应解决方案市场指南》) 网络检测和响应(NDR;请参阅网络检测和响应市场指南) 扩展检测和响应(XDR;请参阅 Innovation Insight 以获取扩展的检测和响应)

SOA 正在成为其他安全技术和服务的功能 SOAR 市场将继续发展成为现代 SOC 环境的控制标准,并有潜力成为各种安全操作功能(例如,漏洞管理 [VM],法规遵从性管理和云安全性)的控制标准。 SOAR 技术提供了类似于实用程序的功能,需要操作员进行编程。 因此,它们还没有准备好,可能太复杂了,以至于不那么成熟的组织希望利用自动化来加以利用。 这是领先的安全供应商将 SOA 以及某些情况下的事件管理功能嵌入其产品中,这些功能已针对特定技术进行了预编程和优化。 以威胁管理为主要驱动力,对 SIEM 技术的需求仍然强劲(请参阅安全信息和事件管理的魔力象限)。几乎所有 SIEM 供应商都在增强其调查功能,并通过本机功能或收购/第三方 SOAR 解决方案引入针对响应操作的集成。 尽管 SIEM 已经成为公司现实的一部分有好些年,但 SOAR 是一项补充 SIEM 的技术,用于事件响应。 SIEM 汇总来自不同来源的安全数据,应用分析以检测潜在的安全事件,并生成一件事或事件。 SOAR 使用警报并开发响应以帮助确定警报是否为事件。 SRM 领导者有责任确定调查路径,但 SOAR 可以通过做出更好的决策和更快的响应来提供帮助。因此,它将提供支持调查和选择最佳工作流程用来响应事件的能力。SOAR 可能会自动执行将响应事件的工作流,从而大大减少了响应时间。 XDR 是一个新兴市场。 这是供应商正在进行的一项工作,致力于围绕其以威胁为中心的多种安全技术提供更好的用户体验。 对于将跨端点保护平台(EPP),EDR,NDR 和防火墙等多种工具的警报统一到一个通用数据存储区和单个用户界面(UI)中的情况尤其如此。 它还可以通过这些工具推动响应动作。 XDR 提供了与 SOAR 工具类似的功能,包括事件/案例管理以及业务流程和自动化活动,主要是在供应商自己的工具生态系统中进行的。 这些 SOAR 功能是由供应商预先编程的,主要只针对他们的产品,可能缺乏定制能力。 因此,这就像 SOAR-lite 功能一样。 尽管 XDR 和 SIEM 具有相似的用例,但是更喜欢同类最佳方法的购买者将发现可以为基础广泛的 SOAR 解决方案提供灵活性,供应商中立性和非安全用例空间的功能。

安全服务提供商正在采用 SOAR 来改善服务交付并提高响应能力 托管安全服务提供商(MSSP)和托管检测与响应(MDR)服务提供商对事件响应功能的需求在 MSSP 中正在增长,并且在 MDR 中很普遍。 考虑到攻击在环境中的发展速度,在检测到潜在威胁时向客户发出警报和通知已不再足够。 客户依靠其服务提供商提供遏制或破坏威胁的能力,以限制对客户环境和业务运营的损害。 SOAR 在帮助安全服务提供包括远程响应的服务方面发挥着至关重要的作用,使多租户成为 SOAR 的强制功能。 MDR 客户应在其计划中包括当前使用的安全产品列表,以及与旧产品的集成是否对集成施加了限制,从而降低了利用 MDR 服务提供商的收益。 安全服务提供商可以通过不同的租户来为他们的客户提供个性化的工作流,但仍然可以从整个客户群的威胁中受益。 供应商需要与客户或他们自己的技术进行双向集成,以收集数据进行分析并推动事件调查和响应活动。 对于需要支持客户和其他来源拥有的大量技术组合(例如,云服务)的提供商,各个客户的情况各不相同。

·市场分析

SOAR 购买者观察到的用例仍然很有限,重点是将工具用于可以从自动化中受益的人执行的耗时的手动过程。 计划实施或已经实施 SOAR 解决方案的 Gartner 客户提到的最常见用例是自动分类最终用户报告的网络钓鱼电子邮件。 这是一个典型的示例,该过程遵循一个可重复的过程,每天重复数十至数百次,目的是确定电子邮件(或其内容)是否是恶意的并且需要响应。 对于自动化应用来说,这是一个成熟的过程。

采用 SOAR 解决方案的主要障碍仍然是安全运营团队中流程和规程的缺乏或成熟度较低。

确定操作安全性成熟度意味着安全性领导者可以评估他们准备采用新产品(包括 SOAR 解决方案)的意愿。 这种准备情况应至少从五个方面进行评估,例如操作指标,定义的流程,训练有素的操作员,文档化的工作流程和支持的技术集成(请参阅 SOAR:通过用例分析评估准备情况)。

商业 SOAR 供应商可以分为两类:面向产品的和基础广泛的 SOAR 供应商。

提供产品级 SOAR 功能的供应商(面向产品的 SOAR 供应商)

供应商提供产品级别的 SOAR 功能,以支持主要围绕产品本身进行的活动。 当然,与自身生态系统外部的产品集成是一项关键功能。 例如,使用专用于保护电子邮件基础结构的自动化和协调的产品将包括检测网络钓鱼电子邮件或恶意附件所需的 SOAR 功能。 包括编排和自动化以支持威胁响应所需的产品级工作流。 通常,此类产品不具备案例管理功能,这意味着与票务系统解决方案集成在一起。

基础广泛的 SOAR 供应商

提供基础广泛的 SOAR 的提供商可以是 SOAR 的纯粹厂商或提供更广泛的安全产品组合的一部分厂商。 这些产品与众不同之处在于它们能够从许多其他安全产品接收输入,并组织 SOC 的工作流。 此类产品的绝大多数也单独出售,即使与其他供应商竞争的产品(例如 SIEM 解决方案)也能保持与其他供应商的最大互操作性水平。

除了这两类供应商,买方的用例还可以为选择最佳类型的产品定义更好的前进方式。 以下是 Gartner 客户提到的最常见的用例:

SOC 优化

威胁监控,调查和响应

TI 管理

但是,希望评估 SOAR 技术优点的组织应该从高水平的能力入手; 这些方面包括:

警报分类和优先级排序:此功能可以从不同来源获取警报输入并应用数据丰富过程。 这将合理化和确定事件的优先级,这些事件将对给定的组织产生更大的影响和更大的损害可能性。 目标是留下更少的警报,并同时产生高度准确的事件,值得分析人员真正关注。

编排和自动化:合并资源的复杂性涉及通过手动和自动步骤来协调工作流,其中涉及影响信息系统的许多组件,通常还会影响人类。

案例管理和协作:手动或自动响应为程序定义的活动提供罐装解决方案。 响应包括从基本级别的活动(在 IT 服务台应用程序中创建票证)到更高级的动作,例如通过另一个安全控件进行响应以及通过更改防火墙规则来阻止 IP 地址。 此功能最有影响力。 但是,它适用于最复杂的用例。

仪表板和报告:仪表板和报告提供了汇总 SOC 数据的功能,可以了解 SOC 的状况,事件响应过程的演变以及性能结果。 SOC 数据应呈现给不同的受众,例如 SOC 经理,SOC 分析师和 CISO。

TI 和调查:基于证据的知识,包括有关资产的现有或正在出现的威胁或危害的背景,机制,指标,影响和面向行动的建议。 这种情报可用于告知有关受试者对这种威胁或危险的反应的决策。 事故调查将以工作流程的形式进行,以验证警报是否发生事故并确定最佳的工作流程以手动或自动方式启动响应。

SOAR 基于云的解决方案

对于较小的客户,现在由于应对大流行而需要进行巨变,因此该技术的云交付变得越来越普遍。 Gartner 将云交付视为在许多情况下可行的工具。与本地解决方案(对于支持云的供应商)的功能奇偶校验在很大程度上相同,因此通常不存在 “云交付版本功能较少的风险” 的风险。大多数具有云版本的提供商也正在进行敏捷部署,更多地发布更多更新,而本地版本的节奏则较慢。对于远程工作人员用例而言尤其如此,在这种情况下,业务流程将转向主要与(通常是云交付的)端点解决方案一起工作,例如 EPP,尤其是 EDR,安全 Web 网关(SWG)和云访问安全代理(CASB)用于响应活动。例如,在此期间,诸如防火墙和入侵检测与防御系统(IDPS)之类的传统控件将不再那么重要。

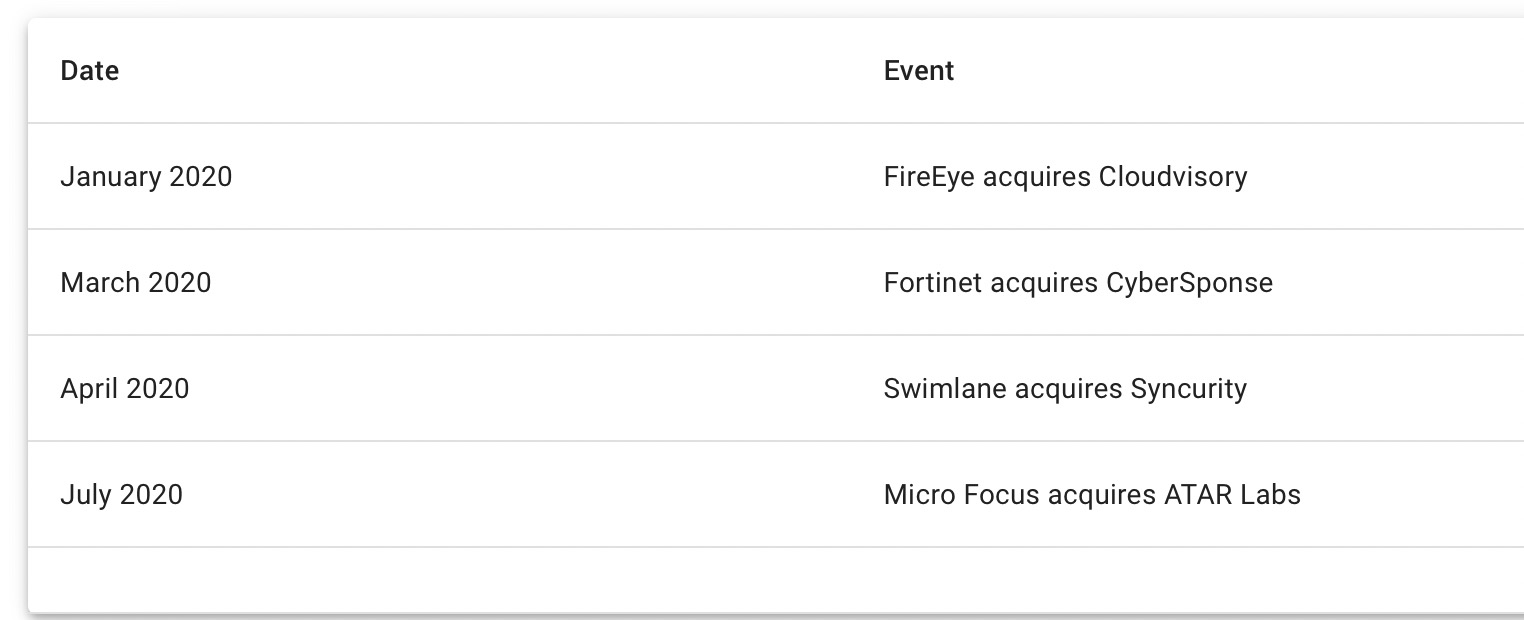

收购仍在进行中,它将影响未来几年 SOAR 市场的未来状态(见表 1)。

Table 1: SOAR Acquisitions

EnlargeTable

Source: Garner (September 2020) 供应商购买 SOAR 解决方案以填补现有产品中的空白或购买进入 SOAR 市场的方式。 这些情况要求买家为供应商购买其 SOAR 工具制定应急计划。 SOAR 产品必须与供应商无关,才能通过集成来保持价值。 这将在一段时间内成为现实。 独立解决方案将继续专注于路线图的执行,从而继续做得更好,并且在可用集成方面更 “与供应商无关”。

·供应商代表

市场介绍

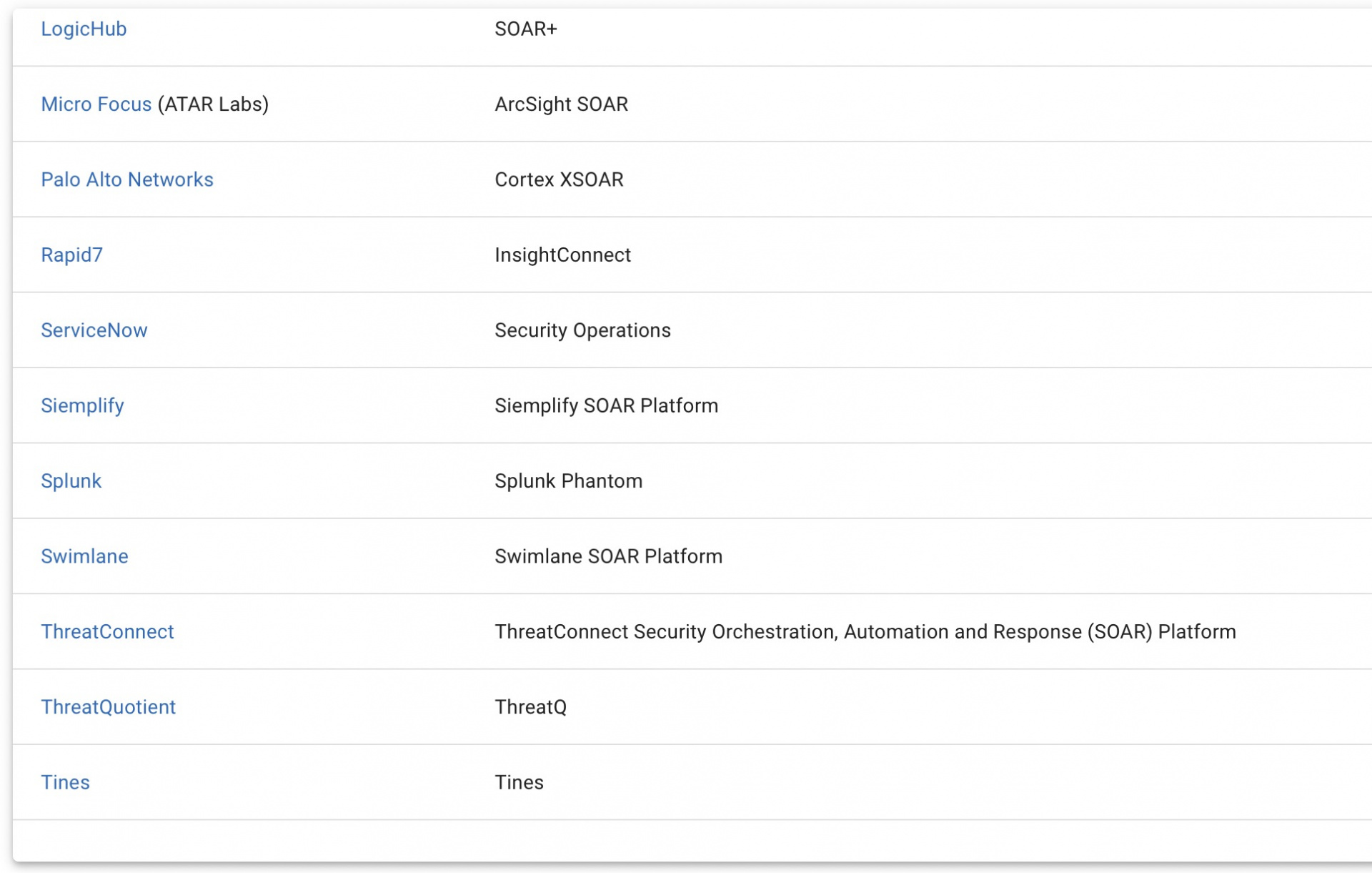

表 2 中提供了一个供应商列表。它既不是也不打算成为市场上所有供应商或产品的列表,也不是对供应商特性和功能的竞争性分析(请参见注 1)。 这也不是每个提供商的服务的明确列表。

Table 2: Representative Vendors

Enlarge Table

Source: Gartner (September 2020) 本市场指南中列出的供应商并不代表详尽的清单。 本节旨在提供对市场及其产品的更多了解。

·供应商资料

Anomali

该公司于 2013 年以 ThreatStream 的身份成立,并于 2016 年更名为 Anomali,该公司提供了一个 TIP,最近又增加了针对 SOAR 解决方案的功能。 ThreatStream 产品是 SOAR 的主要产品。 近年来,使用了 Anomali Match(威胁搜寻)和 Lens(获取 OSINT)来加快调查和识别环境中活动威胁的速度。 ThreatStream 是客户如何使用自动化和机器学习(ML)来实现来自开源,网站,信息共享和分析中心(ISAC),计算机应急响应小组(CERT)和商业来源的 TI 来源的示例。 它可以与以自动化为中心的解决方案一起部署。 Anomali 还打算竞争 TI 和 SOC 自动化和编排用例。 在 2019 年及以后,它增加了一个调查引擎和一个 VMRay 沙箱,用于引爆恶意软件并提取指标。

Cyware

Cyware 总部位于美国纽约,于 2018 年推出了其虚拟网络融合中心解决方案。该解决方案结合了四个集成的核心模块,包括威胁情报平台(CSAP 和 CTIX),安全事件响应(CFTR)以及安全自动化和编排( CSOL)以提供 SOAR 功能。 Cyware 的 SOAR 解决方案包括 “无代码” 可视工作流构建,嵌套和可保存的剧本,预置的剧本库,以及能够在事件,资产漏洞,恶意软件和威胁参与者之间建立联系的功能。 该解决方案通过灵活的 API 和自定义功能提供了 IT 连接器和 DevOps 工具。 Cyware 在其 SOAR 中还提供了 ML 功能,以驱动数据丰富,剧本选择和分析人员分配,以指导事件响应工作流。 此外,该解决方案是多租户的,它使 MSSP 能够交付自动化的 MDR 云服务以及本地,代理驱动的编排。

D3 Security

D3 Security 成立于 2002 年,旨在为安全性和隐私提供事件/案例管理,并于 2004 年成立,专注于事件响应。 D3 Security 提供了一个 SOAR 工具,该工具旨在根据 MITER ATT&CK 框架或其他战术,技术和程序(TTP)资源,使用自动终止链剧本来验证和响应事件。 该工具具有基于角色的访问控制(RBAC)和案例管理功能,TIP 功能以及 300 多个连接器,包括云,DevOps 和物理安全解决方案。 新功能包括具有拖放功能的 D3 无代码剧本,嵌套的剧本,使将剧本或剧本组件轻松 “复制和粘贴” 到新的工作流程中变得很容易。D3 提供 SaaS 和本地部署。定价基于用户数量(例如 SOC 分析人员),而不是组织中的员工数量。

DFLabs

DFLabs 是一家 SOAR 提供商,专注于安全操作堆栈,包括自动化,编排,事件响应,案例管理和 TI。SOAR 解决方案使用剧本来提高安全事件的生命周期,这些剧本执行工作流以丰富事件数据,处理事件通知,执行遏制和其他自定义操作。IncMan SOAR 发布了新的 5.x 版本。 它通过一个开放的集成框架专注于最终用户和 MSSP,该框架用于包含其他非网络事件,例如运营技术(OT),监控和数据采集(SCADA),物联网(IoT),物理安全性和安全等级。 DFLabs IncMan SOAR 可用于单项,多项和集群架构。 它使用 ML 根据相似或相关威胁的步骤建议操作,并分流以预过滤安全事件。

EclecticIQ

EclecticIQ 成立于 2014 年,为下游情报集成,威胁情报的聚合,分析和共享及其运营提供技术和服务。 EclecticIQ 的关键功能是使分析人员能够利用情报主导的技术来进行威胁搜索,事件响应,威胁和威胁参与者枚举以及跟踪的功能。 另一个功能称为 Fusion Center,它通过以固定价格提供单个和融合的智能包,简化了上游智能源的选择。 自 2019 年以来,EclecticIQ 通过与 Splunk Phantom,IBM Security Resilient,Palo Alto Cortex XSOAR,FortiSOAR 和 ServiceNow Security Operations 集成的新应用程序改善了用户体验。

FireEye

Helix 是 FireEye 的安全操作平台,它将技术和事件处理流程统一到一个控制台中。 Helix 集成了 TI 和业务流程以自动进行威胁的检测,分类,响应和补救,这是其 SOAR 功能的一部分。 此外,Helix 还集成了 150 种第三方工具以及案例管理功能。 FireEye Helix 是基于订阅的产品或独立产品。 它提供了调查提示,以了解有许多其他警报和其他主机参与同一方法。

Fortinet (CyberSponse)

CyberSponse 成立于 2011 年,于 2019 年 12 月被 Fortinet 收购。此次收购的目的是通过 FortiAnalyzer,FortiSIEM 和 FortiSOAR(以前称为 CyberSponse)的组合来补充 Fortinet Security Fabric,以扩展自动化和编排。 FortiSOAR 解决方案主要专注于成为一个全方位的事件响应解决方案,包括编排和自动化,VM 和案例管理功能。 它的剧本自动化功能包括提示功能。 FortiSOAR 有 300 多个现成的连接器和 3,000 多个动作。 2020 年,Fortinet 将 CyberSponse 集成到 Fortinet 生态系统中,并发布了 FortiSOAR 6.0 和 FortiSOAR 6.4。 Fortinet 许可是一种基于用户的许可模型,由用户数量决定,可以是永久许可或基于订阅的许可。

Honeycomb

Honeycomb 是一家安全自动化供应商,自 2005 年以来一直位于英国。SOCAutomation 是一种多租户解决方案,可以作为一个自动化集群来管理多个位置。 该产品由五个组件组成:SDAThreatHunter,SDACompliance,SDAResponse,SDAPhishingTackle 和 SDADataHelix。 SOCAutomation 以 SaaS,本地或混合形式提供,通过 SDAResponse 进行可视评估。 Honeycomb 的解决方案通过其用例库来提供 SOAR,从而提供其功能。 每个用例都包括搜索,集成,自动化,编排,ML 和事件生成/响应。

IBM Security

IBM Security 成立于 2010 年,当时名为 Co3 Systems,并于 2016 年被 IBM 收购,为安全和隐私团队提供工作流,案例管理以及业务流程和自动化功能。 其 Resilient 产品专注于案例管理,包括动态剧本; 编排和自动化; 和 TI。 该解决方案通过用于本地部署的软件或通过 SaaS 模型交付。它也可以作为 MSSP 产品提供给托管服务提供商,并且是 IBM X-Force 威胁管理服务产品的一部分。 此外,IBM Cloud Pak for Security 的 SOAR 功能由 Resilient 支持。 定价模型基于受管虚拟服务器(MVS),对数据,日志,流,事件操作或用户不收取额外费用。 此外,Resilient 最近增加的新隐私法规包括 CCPA,巴西(LGDP),蒙大拿州(州机构),肯尼亚,阿布扎比全球市场,华盛顿州(州机构),韩国和北马其顿。

LogicHub

LogicHub 成立于 2016 年,提供云原生和本地 SOAR +,以协助 SOC 团队进行自动化,威胁分析和检测以及案例管理。 警报分类是 SOAR + 中强大的功能,它通过工作流使用不同的因素来自动化分类过程并确定警报是否为真实事件。 SOAR + 案例管理系统包括事件上下文,建议的操作,一键式和全自动响应,临时命令行响应,注释,附件,与 Slack 和其他通信工具的集成以及事件响应时间轴跟踪。 此外,LogicHub 可以与开源和商业威胁情报集成。 TI 集成通过创建扩展的风险评分功能利用数据来丰富警报分类流程。 此外,LogicHub 可以检测威胁并将其映射到 MITER 战术和技术。

Micro Focus (ATAR Labs)

Micro Focus 于 2020 年 7 月收购了 ATAR Labs,将其作为 ArcSight SIEM 平台内 “核心功能” 的一部分。 ATAR 于 2017 年在土耳其成立,它通过提供三种主要功能来帮助管理 SOC 活动:剧本和自动化,事件管理和 SOC 分析。 现有的 ArcSight 客户将有权使用 SOAR 功能。 此外,所获得的 SOAR 功能将包含在 SIEM 解决方案中。 在其 SIEM 平台中寻求集成 SOAR 功能的客户应调查该产品。

Palo Alto Networks (Cortex XSOAR)

帕洛阿尔托网络公司(Palo Alto Networks)的 Cortex XSOAR 建立在 2019 年 2 月对 Demisto 的收购上,该公司成立于 2015 年。自收购以来,它增加了本机 TI 管理功能,这是一个安全编排市场,可以发现和共享新的自动化用例。 它继续扩展第三方集成。 XSOAR 的重点一直是通过为 SOC 分析人员提供一个平台来管理事件,自动化和标准化事件响应流程以及在事件调查方面进行协作,从而优化安全操作的效率。 XSOAR 利用 ML 支持事件分类等功能,或为 SOC 分析人员提供下一步建议。 XSOAR 改进了其 ML 功能,使客户能够训练自己的模型。 此外,添加了新的虚拟 SOC 功能以在 COVID-19 期间为客户提供支持,并为远程工作人员提供增强的安全自动化支持。 SOAR 可作为 MSSP 的本地解决方案,托管解决方案和多租户解决方案提供。

Rapid7

Rapid7 成立于 2000 年,于 2017 年 7 月收购了 SOAR 供应商 Komand,目前正在提供名为 InsightConnect 的 SOAR 解决方案。 InsightConnect 的安全协调和自动化功能通过可视化工作流构建器中的 300 多个插件库(无需代码),可帮助安全分析人员和从业人员优化 SOC 和 VM 操作。 Rapid7 的 VM(InsightVM)和带有用户和实体行为分析(UEBA)解决方案(InsightIDR)的云 SIEM 利用 InsightConnect 的自动化功能来交付用于自动遏制,修补和其他关键安全操作的工作流。 借助 InsightConnect,安全团队可以通过用例工具包快速获得自动化的好处,这些工具包包括预建的可导入工作流模板,集成和文档以及可加快部署速度的入门向导。 安全团队还可以利用与 Slack 和 Microsoft Teams 的集成来创建聊天驱动的工作流。 这些可以加快检测,协作和对事件的响应速度。 InsightConnect 可作为基于云的解决方案使用,并且是 Rapid7 更广泛的安全管理平台 Insight 的一部分。

ServiceNow

2015 年推出的安全运营产品系列包括安全事件响应(SOAR)和漏洞响应。 Security Operations SaaS 平台提供工作流,案例管理,业务流程和自动化,TI 管理和仪表板。 其他功能包括漏洞响应工作流,配置合规性流程以及与 ServiceNow 的 GRC / IRM 和 IT 产品的交互,所有这些都共享一个通用的数据模型和平台。 标准安全事件响应包包括事件管理,警报提取,分析人员工作台,剧本库,安全集成和报告。 2020 年,ServiceNow 将其包装扩展到包括更多分析,人工智能(AI)/ ML,增强的集成功能,以在 Professional 产品中实现端到端的自动响应和编排。企业软件包括整个 Security Operations 产品系列。 自 2019 年以来,ServiceNow 包括使用 AI / ML 进行用户报告的网络钓鱼的编排剧本,关键用例剧本库,与云安全技术(例如 Azure Sentinel)的集成以及 SOC 效率仪表板。 漏洞响应更新包括基于 AI / ML 的分配,暴露评估和应用程序 VM。 ServiceNow 通过其商店和每台设备的许可证提供模块化的季度更新。

Siemplify

Siemplify 成立于 2015 年,位于以色列的特拉维夫,主要通过简单易用的 UI 用于 SOC 活动。 Siemplify 提供了上下文驱动的调查功能,可将事件和组警报可视化地关联起来,以帮助分析师减少响应时间。 与案例管理一起,它有助于控制整个 SOC 分析人员的事件流。 此外,Siemplify 使用 ML 功能来确定优先级并建议哪个分析师最适合特定事件。 还为托管服务用户提升了多租户功能。 Siemplify 还提供用于跟踪和 SOC 指标的仪表板和报告。 2019 年至 2020 年之间的亮点包括云原生产品(SaaS),嵌入式商业智能(BI)和用例市场,以基于用例简化工作流部署。

Splunk

Phantom Cyber,成立于 2014 年,于 2018 年被 Splunk 收购。SplunkPhantom 解决方案提供编排,自动化,案例管理,协作和报告功能。 Phantom 开箱即用地提供了超过 319 种产品集成,以及超过 2084 种可以自动化的操作。 其他功能包括集成的聊天功能,以促进分析师之间的协作,以及用于智能手机的 Phantom 的移动版本。 考虑到特定类型的安全事件,Phantom 还使用 ML 来增强分析师团队的操作建议。 此外,Splunk Phantom 作为软件在本地部署。 许可模式基于使用该产品的 SOC 分析人员的数量。

Swimlane

Swimlane 成立于 2014 年,致力于提供业务流程,自动化和案例管理,以进行警报分类,事件管理和协作。 可定制的开放平台使客户能够通过简单的拖放操作为复杂的安全操作工作流开发剧本,从而使安全团队能够根据既定流程进行工作,以实现准确性,一致性和时间效率。 Swimlane 免费提供现成的和自定义的集成,并声称可以与 1,600 多个 API 进行交互。 2020 年 4 月,Swimlane 收购了 SOAR 供应商 Syncurity。 Swimlane 专注于功能和服务,例如快速入门包(可快速提供最常见的用例),以及 Navigator Service,用于对内部资源有限的客户进行 Swimlane 平台的远程管理。 Swimlane 已将用例扩展到 SecOps 之外,包括 DevOps,云安全,法律和 HR。 定价基于用户许可证的数量。

ThreatConnect

ThreatConnect 成立于 2011 年,提供了 SOAR 平台,该平台支持云原生交付和本地部署。 ThreatConnect 提供了编排和自动化功能,案例和调查管理以及 TI 管理和分析功能。 ThreatConnect 提供的应用程序,模板化的剧本和工作流支持大量集成驱动的用例,而且还允许在平台内构建自定义的剧本和应用程序。 ThreatConnect 提供了自己的危害指标(IOC)增强功能,并允许用户将 ThreatConnect 社区其他成员提供的匿名众包见解纳入威胁评分和患病率指标的决策中。

ThreatQuotient

ThreatQuotient 成立于 2013 年,最初专注于 TI 平台用例。 它提供了优先的 TI 遥测存储,可用于丰富的用例,重点是事件调查。 通过 ThreatQ 评分,组织可以根据上下文(例如属性和威胁关系)配置如何确定数据优先级以进行分析和响应。 当内部系统和外部提要添加或修改数据时,该平台会不断更新分数,可作为其他工具的特定于客户的丰富资源,并可基于分数启动操作。 近年来,它已经通过定义明确的事件处理 ThreatQ Investigations“作战室” 概念横向扩展了功能以处理案件管理。 ThreatQuotient 还增强了业务流程,自动化和双向集成方面的功能。

Tines

Tines 于 2018 年在爱尔兰都柏林成立,正在寻求构建 SOA 平台以应对 SOC 中的威胁。 Tines 基于七个构建块来构建自动化工作流,从而无需编码就可以通过工作流实现自动化。 拖放式情节提要板简化了工作流程自动化的构建。 每种代理类型(例如,Webhook,IMAP,电子邮件,HTTP 请求,触发器,事件转换和发送到报道)具有明确定义的目的。 给它一些数据,它对该数据执行某些操作,然后将其传递到下一个连接的构建块。 网络负责节点之间的数据流。 在 2020 年,Tines 引入了一些新功能,例如基于团队的访问,简化剧本创建的表格,代理版本控制和故事管理。

# 市场建议 SRM 领导者应在其安全运营中考虑 SOAR 工具,以提高安全运营的效率和效力。 SOAR 解决方案由四个主要引擎组成: 工作流程与协作 标签和案件管理 编排和自动化 TI 管理 选择解决方案时,SRM 领导者应青睐 SOAR 解决方案: 与组织环境中安装的产品库兼容。 另外,计划更新内部开发团队的技能,以帮助定制与产品已安装基础的集成。 提供补充您的安全产品集以管理 SOC 和安全操作功能所需的用例。 例如,某些客户更喜欢使用公司标签系统,而不是专用的案件管理解决方案。 但是,他们反而更看重威胁调查功能。 购买 SOAR 解决方案必须由您现有的流程来推动:例如,SOC 优化,威胁监视和响应,威胁调查和追捕,TI 管理,对网络钓鱼电子邮件的响应,补救配置错误的云安全配置。 提供了一种功能,可以通过直观的 UI 轻松地编码组织现有的剧本(使用低码或无码模型),然后该工具可以自动进行自动化。 例如,通过聊天或 IM 框架来优化分析人员的协作,该框架使分析人员的沟通更加有效,或者具有处理复杂案件的能力。 具有与组织需求一致且可预测的定价模型。 避免根据工具管理的数据量或每月运行的剧本数量来定价。 这些指标会导致自动惩罚,导致更频繁地使用该解决方案。 在解决方案的部署和托管(在云中,本地或混合形式中)提供灵活性,以适应组织的安全策略和隐私考虑因素或组织的云优先计划。 注释 1.供应商代表选择本出版物中列出的示例供应商仅是代表性的,并且每个列表都不旨在是排他的或详尽的。 提供的供应商和解决方案最能说明所描述的市场趋势,并提供每个部分所述的单独功能。 供应商仅按字母顺序列出,并且已使用 Gartner 对客户查询的回复验证了代表性供应商的总体清单。 注释 2. Gartner 的初始市场覆盖率本《市场指南》提供了 Gartner 对市场的初步报道,并着重于市场定义,市场原理和市场动态。

源文来自于 garnter.com,翻译自杜晨晨