近日,奇安信安服团队正式对外发布了《2020 上半年网络安全应急响应分析报告》。

报告显示,政府部门、医疗卫生和事业单位三大行业的办公终端和业务服务器是上半年攻击者的主要目标,攻击手段多以窃取重要数据、扰乱业务正常运营为主。上半年,出于各种意图的网络安全攻击从未停止,攻击对象也更具针对性。报告显示,政府部门、医疗卫生和事业单位三大行业的办公终端和业务服务器是上半年攻击者的主要目标,攻击手段多以窃取重要数据、扰乱业务正常运营为主。上半年,出于各种意图的网络安全攻击从未停止,攻击对象也更具针对性。

1、内部隐患是导致网络安全事件的主因

2020 年上半年,应急响应事件发生的主要原因除系统、网络环境存在漏洞外,大概率的网络安全事件主要归结为内部问题,如内部员工的不规范操作、内部人员数据泄露、随意转发重要资料导致信息泄露等。

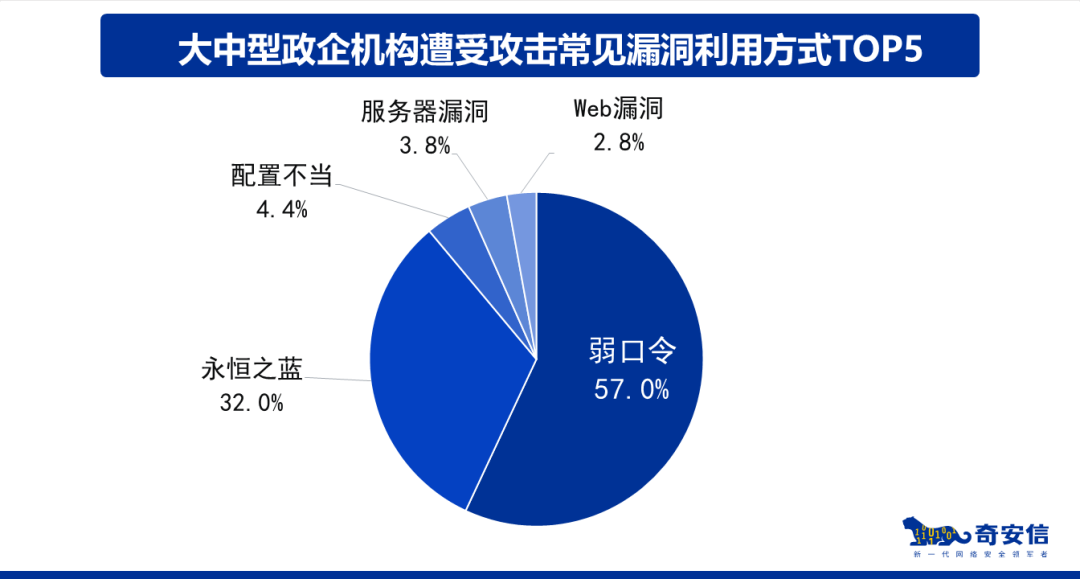

根据报告统计数据显示,在上半年应急响应事件攻击类型中,发现弱口令、永恒之蓝漏洞是大中型政企机构被攻陷的重要原因,其次,服务器配置不当、服务器漏洞也经常作为攻击者日常利用的攻击手段。

弱口令、永恒之蓝漏洞需要引起政企机构关注,全面的安全管理策略、内部漏洞检测和日常修复动作不容忽视。

除弱口令、永恒之蓝漏洞以及服务器漏洞外,Web 漏洞常见如:任意文件上传、SQL 注入、JAVA 反序列化也是攻击者最常利用的漏洞。政企机构应加大内部巡检力度,定期对设备、终端进行漏洞扫描、修复。定期更换服务器、终端登录密码、加大密码复杂度,不给攻击者任何可乘之机。

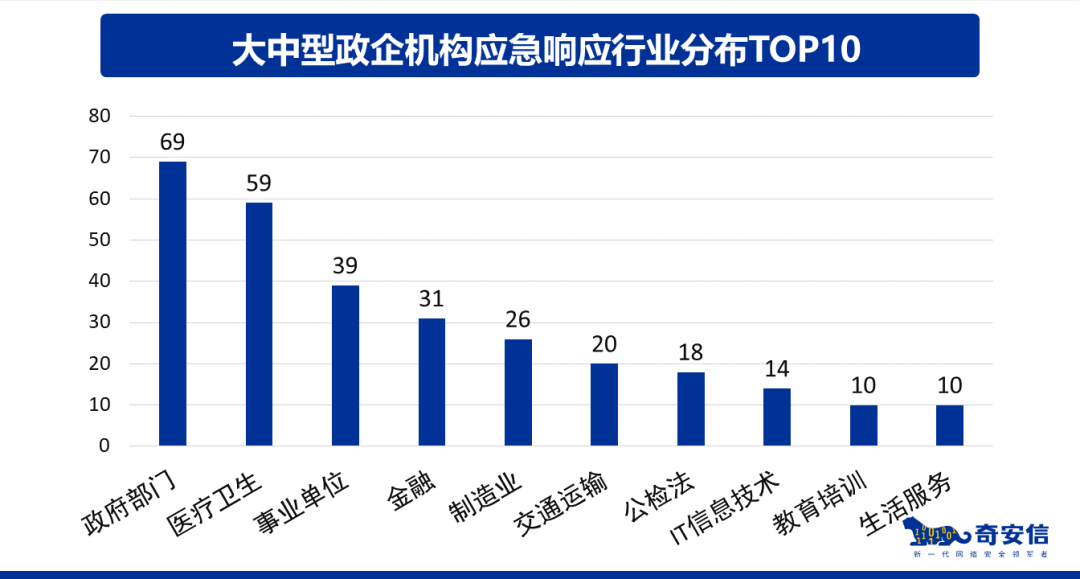

2、政府部门、医疗卫生和事业单位成安全事件重灾区

从上半年的行业现状分析来看,攻击者的攻击对象主要分布于政府机构、事业单位以及医疗行业,接近半数的应急事件均发生于上述三个行业。

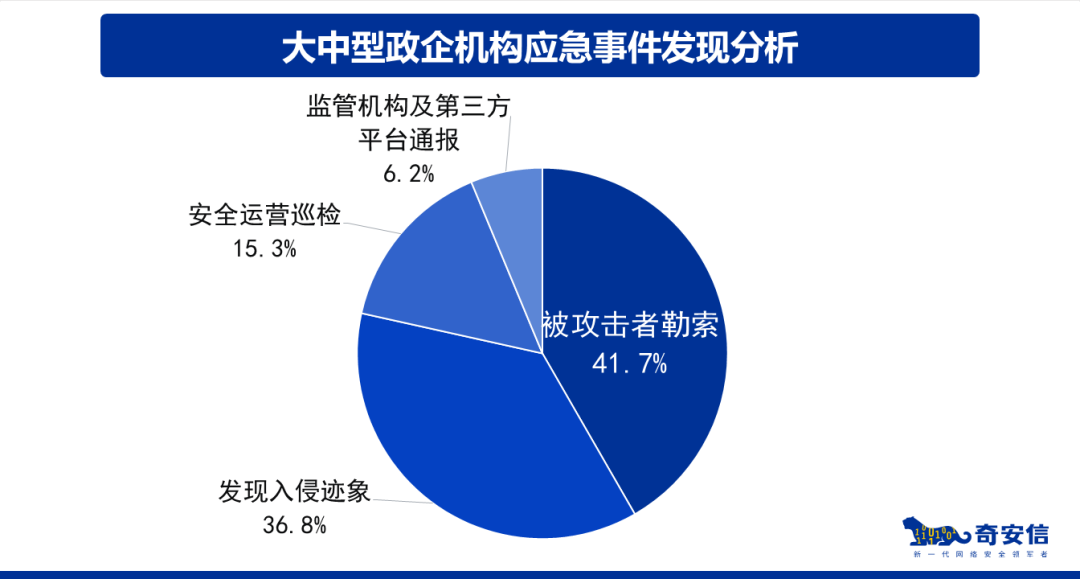

与此同时,在安全事件发现分析中,有 41.7% 的政府机构和企业在被攻击者勒索后才发现被攻击,另有 6.2% 的安全攻击事件政府机构和企业是在收到监管机构及第三方平台通报才得知已被攻击。

从 41.7% 被攻击者勒索才发现事件可以看出,大中型政企机构仍然普遍缺乏足够的安全监测能力,很难自主发现那些隐蔽性较强的网络威胁。外部通报形式的发现方式占据了 6.2% 的比例,也从侧面反映出政企机构网络安全建设仍需持续完善,内部网络安全监测能力仍然有待提高。

3、勒索病毒是影响医疗卫生行业网络安全的重要原因

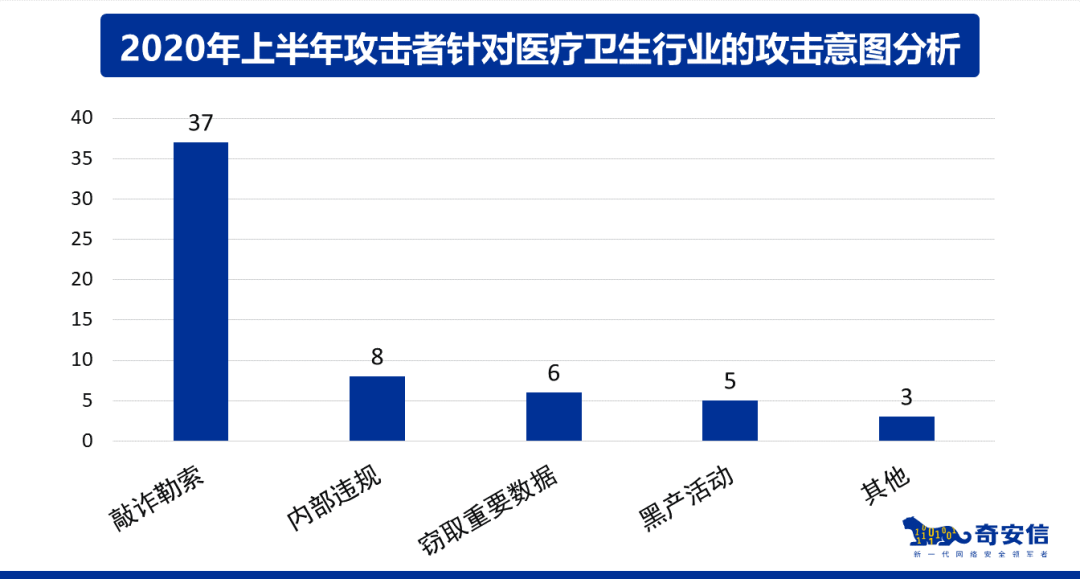

上半年,由于抗击疫情的工作,医疗卫生行业成为各方关注的焦点。在此次报告中,针对医疗卫生行业的应急响应情况进行了专题分析。

虽然,上半年由于受疫情的影响,大部分政企机构的生产活动处于暂停或半暂停状态,客观上减少了安全事故的发生率。但是针对医疗卫生行业的网络攻击事件仍旧存在。报告显示,上半年,攻击者针对医疗卫生行业的攻击意图主要是敲诈勒索,牟取暴利。

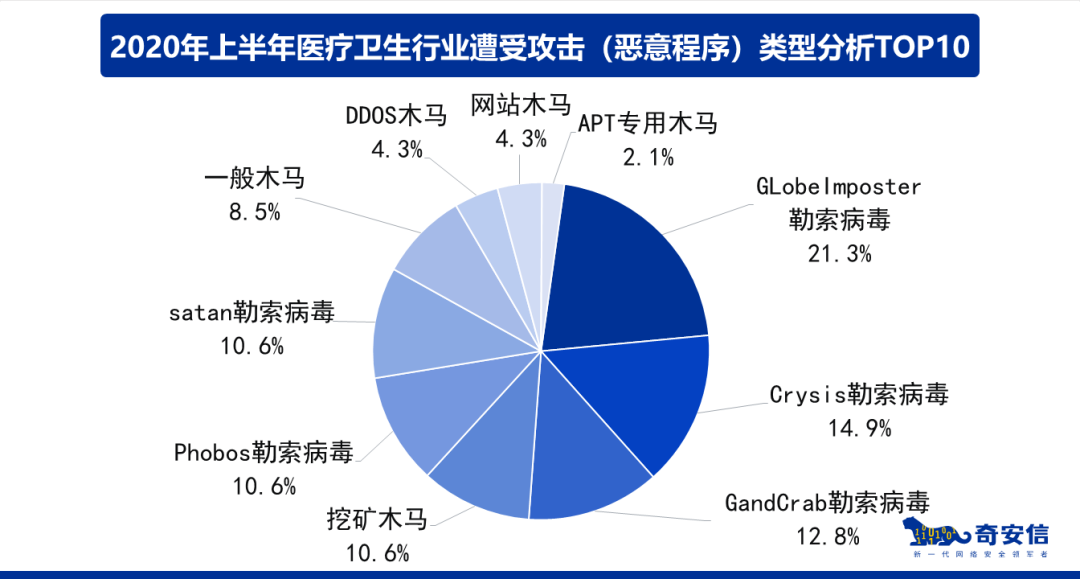

在上半年医疗卫生行业安全事件中,最常见的恶意程序是勒索病毒 70.2%、挖矿木马 10.6% 以及一般木马 8.5%。其中勒索病毒多以 GlobeImposter 勒索病毒及其变种病毒较多。

疫情防控工作下,政企机构应更好地反思自身网络安全环境存在的弊端,审视当下网络安全治理是否满足国家网络安全治理要求。

进一步推动和完善网络安全应急响应预案和演练工作,对突发事件及时做出响应和处置,避免突发事件扩大、升级,最大限度地减少突发事件造成的损失和影响。

完善应急响应预案和演练机制仍然是大中型政企机构日常管理运营的重要工作之一。

【转载自奇安信】

声明:本文来自奇安信,版权归作者所有。文章内容仅代表作者独立观点,不代表本人立场,转载目的在于传递更多信息。如有侵权,请联系 [email protected]。