最近,CMS Distribution 公司对企业安全运营的技术调研发现,传统的 SIEM 解决方案产生大量告警事件需要等待网络安全运营人员处理,而企业安全运营中心又普遍缺乏网络安全专业技能人才,使得传统的 SIEM 解决方案的平均寿命已经缩短到 18-24 个月,无法有效应对云计算、大数据、物联网、人工智能新时代的网络安全挑战,新一代 SIEM 解决方案由此应运而生;此外调研还发现,新一代 SIEM 与 SOAR 的某些功能具有异曲同工之妙。

1. 什么是 SIEM?

随着信息化建设的深入推进,网络安全日益成为制约现代企业可持续发展的重要因素。为此,现代企业通常引入了防火墙 (Firewall)、防病毒系统 (Anti-Virus System,AVS)、入侵检测系统 (Intrusion Detection System,IDS)、入侵防御系统 (Intrusion Prevention System,IPS)、审计系统等大量安全产品,这些安全产品往往各自为政,各自产生大量日志以及事件告警数据。

然而,网络安全是一个复杂的系统性工程,大量的安全产品使得安全运营变得日渐庞杂,同时安全产品相互之间不关联互动、信息不互换共享,难以形成有价值的、全面系统的安全态势分析报告,也就难以应对复杂多变的安全威胁,由此催生了一个统一多种安全产品需求、集中化管理和分析多种安全日志的综合性安全运营中心 (Secure Operation Center,SOC) 平台。

SIEM(Security Information and Event Management,安全信息和事件管理),作为 SOC 平台的基础支撑技术,主要是用来收集、监测和分析网络资产和安全设备的日志和事件。

知名公司 Gartner 对 SIEM 进行了描述性的定义:SIEM 为来自企业和组织中所有 IT 资产 (包括网络、系统和应用) 产生的安全信息 (包括日志、告警等) 进行统一的实时监控、历史分析,对来自外部的入侵和内部的违规、误操作行为进行监控、审计分析、调查取证、出具各种报表报告,实现 IT 资源合规性管理的目标,同时提升企业和组织的安全运营、威胁管理和应急响应能力。

2. SIEM 的起源

1996 年,Intellitactics 的发布意味着第一款 SIEM 产品的诞生,领先了第二款 SIEM 产品 NetForensics 长达三年时间,直至 2000 年 Intellitactics 被 ArcSight 取代。这类产品在当时通常被称为 NSM(Network Security Management,网络安全管理)。

后来,在 Gartner 公司的 Mark Nicolett 和 Amrit Williams 等安全运营工程师的倡导下,SIEM 逐渐取代 NSM 成为了安全运营工程师社区的专业术语。

SIEM 最初基于日志整合而构建,更多地关注日志采集后的分析、审计、发现问题,日志分析的功效也因此开始发挥出来。

此时,日志的整合采用了传统的关系数据库技术进行实现,例如,ArcSight 采用两个单独的数据库后端:MySQL 和 PostgreSQL。PostgreSQL 数据库中存储元数据的事件和趋势,MySQL 数据库中存储活跃列表以及其他信息。

但随着日志数据源的数量增加,数据库的负载不断加重,限制了此时的传统 SIEM 提供实时响应的能力。尽管如此,以关系数据库为代表的关联引擎的引入为传统的 SIEM 提供了原始的智能,因其试图解决误报导致的告警爆炸问题。

然而,传统的 SIEM 立刻在网络安全资源稀缺的企业中遇到了挑战:一方面,传统的 SIEM 产生大量告警事件需要等待网络安全运营人员处理;另一方面,这些企业缺乏网络安全专业技能人才,无法保证网络安全运营人员整天坐在 SIEM 的前端进行一系列调优操作。例如,内容规则创建,误报验证,漏报查找等等。

值得注意的是,告警爆炸也是当今网络安全领域中一个重大的挑战,催生了新的网络安全服务市场。例如, Counterpane、Riptech 等安全服务托管商 (Managed Security Service Provider,MSSP) 为缺乏网络安全专业技能人才的企业提供第一、二级的事件分析服务。

3. 新一代 SIEM 的产生

新一代 SIEM 从解决传统 SIEM 的告警爆炸、企业网络安全专业技能人才的匮乏等问题出发,并与传统 SIEM 在日志和事件融合分析、人工智能技术集成、上下文关联、攻击链构建、威胁响应和威胁狩猎等 6 个方面有较大的不同。

1)日志和事件融合分析方面。传统的 SIEM 虽然引入了关联引擎,但是这种关联引擎因有限的数据存储和管理能力无法聚合和关联企业内部部署 (On-Prem) 和云端部署的负载、SaaS(Software As A Service,软件即服务) 解决方案以及系统和网络遥测等产生的所有日志和事件数据源,也就无法对检测到安全威胁进行自动响应。

新一代 SIEM 的采用了一些在 21 世纪早期还无法使用的大数据处理和分析技术 (例如,Apache Hadoop、Apache Spark、Elastic Search 等),能够对具有大数据 3V 特征 (Volume,Velocity,Variety) 的多源日志和事件进行融合分析。

2)人工智能技术集成方面。传统的 SIEM 采用了模式匹配引擎技术(也称作签名技术)进行上下文的匹配,容易产生大量误报。

但在过去的 20 年里,数据科学逐渐成熟起来,新一代的 SIEM 采用了机器学习技术对多源日志和事件数据进行有监督或非监督的学习建模,进而基于学习的模型快速地识别出异常行为,这极大地减轻了安全运营人员的工作负担。

此外,将人工智能技术集成到传统的 SIEM 中,使其不仅能够识别网络资产异常,还能够学习网络资产环境中的用户行为,从而使其能够进行用户实体行为分析 ( User Entity Behavior Analytics,UEBA)。

值得注意的是,新一代 SIEM 并不只是简单地将事件标识为 “正常或异常”,而是使用机器学习模型对事件分类标签进行评分,当某一标签的评分超过预先设定的阈值时,就会提交给安全运营人员来进一步分析。

3)上下文关联方面。上下文关联是安全运营 (SecOps) 日常工作中最基础的工作之一,用来判断某一告警事件是否应该被视作正常的行为事件,这就要求 SIEM 能够对网络资产一系列行为信息进行上下文的深入理解,并根据这种理解来评估影响该资产的告警事件。

传统的 SIEM 直接将事件的严重程度划分为高、中、低三个层级中一个,除此之外没有更多的上下文信息供安全运营人员参考决策。

而在用户实体行为分析中,新一代的 SIEM 可以根据上下文行为信息快速地识别出异常行为。例如,一个家住美国加州的员工从未在工作以外的时间登陆过 VPN,但是突然在凌晨两点从乌克兰的网络登陆 VPN,可被新一代的 SIEM 快速判断为异常行为。

4)攻击链构建方面。传统的 SIEM 不具备对资产和基础设施进行态势感知的能力,因此无法识别攻击者在受害者网络立足之后的横向移动攻击行为。

新一代 SIEM 能够跟踪攻击者在企业内部部署的网络中甚至云端工作负载中从一个资产设备转移到另一个资产设备的横向移动攻击行为。这就像在犯罪现场调查一样,调查员的主要工作是将事件按照既定的时间线拼接起来。

基于时序的攻击链自动化构建是新一代 SIEM 的重要功能,而在传统的 SIEM 中必须由安全运营人员手动拼接起来。

5)威胁响应方面。新一代的 SIEM 最强大的功能就是对已知的威胁进行自动化响应,这些已知的威胁是由事件响应预案(Playbook)预先定义的。

与传统的 SIEM 不同,新一代 SIEM 不仅能够从应用程序和系统中提取事件数据,还能够在业务流程之上实现工作流自动化。

例如,将响应操作推送到防火墙或入侵防御系统 (IPS) 等设备,以响应检测到的威胁。这使得新一代 SIEM 在能力上与 SOAR 相似,从而在市场上引起了一定的混淆。

6)威胁狩猎方面。新一代 SIEM 集成了威胁狩猎(Threat Hunting)功能,能够辅助安全运营人员寻找网络资产环境中的可疑活动和漏洞,监视威胁情报的反馈过程,以发现潜在的漏洞利用迹象和恶意的攻击者,进而防止网络资产设备被攻破。

4. 新一代 SIEM 和 SOAR 对比

在介绍本部分之前,首先介绍一下 MTTR(Mean-Time-To-Resolution,平均响应事件) 和 MTTD(Mean-Time-To-Detection,平均检测时间) 两个基本概念。

MTTR 最初起源于桌面支持业务,它表示某一问题从被首次报告到最终被技术人员解决所持续的时间。在网络安全领域,MTTR 被用来表示网络安全事故从被首次发现到最终被安全运营人员解决之间的时间跨度。

MTTD 表示攻击者使用战术和技术在目标网络上首次获得立足到最终被网络或终端安全设备检测出来所持续的时间。

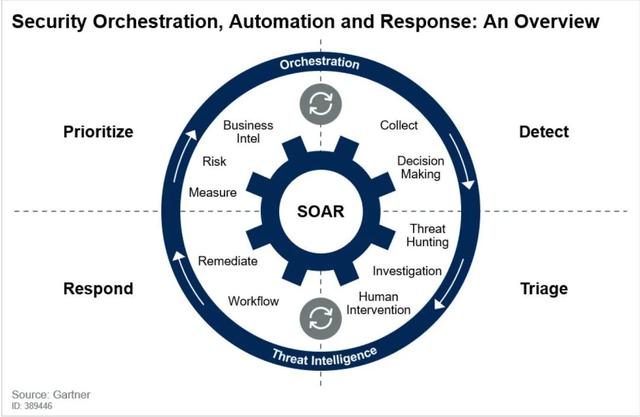

SOAR(Security Orchestration, Automation, and Response,安全编排、自动化和响应) 是由 Gartner 提出的新概念。

Gartner 对 SOAR 进行了描述性定义:SOAR 是一系列技术的合集,它能够帮助企业收集安全运营团队监控到的各种信息(包括各种安全系统产生的告警),并对这些信息进行事件分析和告警分诊。

然后在标准工作流程的指引下,利用人机结合的方式帮助安全运营人员定义、排序和驱动标准化的事件响应活动。SOAR 工具使得企业能够对事件分析与响应流程进行形式化的描述。

与新一代 SIEM 相同的是,SOAR 旨在解决传统 SIEM 所产生告警爆炸以及企业缺乏网络安全专业技能人才的挑战,从而帮助企业有效地部署 SIEM。

SOAR 可以根据事先的预案 (Playbook) 进行编排和自动化,能够有效地简化安全运营人员的手工作业,消除了 MTTR 或 MTTD 循环中的人为错误,减少了单调繁重的威胁分析过程。

与新一代 SIEM 不同的是,SOAR 是一个将企业众多的安全运营工具集成在一起的平台,采用事件响应预案让众多安全运营工具自动化执行,当然也可以通过安全运营人员的单击操作来执行。

此外,SOAR 还为案例管理提供了一个的专用问题跟踪系统 (Issue Tracking System,ITS) 以用于编纂安全事件分析和响应的工作流程。

对比新一代 SIEM 和 SOAR 的最佳方法是将 SIEM 和 SOAR 分别视作记录系统和行动系统。这样比较并没有消除对 SIEM 的需求,而新一代 SIEM 与 SOAR 结合时,SIEM 在减少 MTTD 和 MTTR 方面更有效,解决了安全运营人员短缺的挑战,并降低了 SOC 中常见的告警爆炸问题。

正如阿尔伯特·爱因斯坦所说,“不是所有有价值的东西都能被计算,也不是所有能被计算的东西都有价值。”

许多人预见了 SOAR 和新一代 SIEM 的冲突,新一代的 SIEM 公司正在收购 SOAR 公司,但其最终目标是将 SOAR 能力整合到他们的 SIEM 平台中,或者说是整合的目的在于扩大两者各自能力。

因此,问题并不总是归结为是否其中之一可以做得比其他更好,而是如若没有功能健全的 SOAR 或者没有采用 SOAR 的自动化功能的新一代 SIEM,你的安全操作程序是否还能够有效地运行?

转载于 [https://baijiahao.baidu.com/s?id=1666326366174197670&wfr=spider&for=pc]

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表本人立场,转载目的在于传递更多信息。如有侵权,请联系 [email protected]。