一、 介绍

SOAR 代表安全编排、自动化和响应,指的是在威胁环境中使用的解决方案,以更好地监控和响应安全监控工具和技术检测到的事件。随着检测恶意活动的更好技术的发展,大多数组织正在转向 SOAR,以利用自动化来有效地分析、升级和响应安全威胁。

检测:

安全运营中心也称为 SOC,拥有适当的系统来监控和保护其关键资产。除了最先进的机器学习算法不断运行以检测任何可能被归类为恶意的活动之外,这些系统还具有复杂的规则。一旦检测发生,下一步就是将信息发送到 SOC 以供安全分析师进行调查。此信息通常作为 Alert 发送。然后,SOC 团队尝试根据 SLA(服务级别协议)在固定时间段内解决警报。

分析:

安全分析师将分析警报以验证潜在攻击、确定实际发生的情况以及评估事件的影响。基于此,安全运营团队可以执行响应操作以减轻威胁参与者的影响。

“如果分析师试图证明警报是有效的,他们花费的时间比他们试图证明它是无效的要多三分之二。”

克里斯·森德斯——调查理论

响应:

通常,安全分析师必须执行一些任务来解决警报。其中一些任务非常复杂,需要网络安全专业知识才能执行。然而,安全分析师也会遇到平凡和重复的任务。当分析师面临大量相同或重复任务的警报时,他们往往会感到警报疲劳,这可能导致性能下降和响应时间延长。这就是 SOAR 来救援的地方!

SOAR:

SOAR 强调自动化,以帮助安全团队增加带宽以专注于解决安全问题。与分析师收到警报类似,SOAR 解决方案也会收到警报并对其进行一些分析。根据分析结果,将有一个响应行动来减轻威胁行为者的影响。

二、TheHive – 面向大众的安全事件响应

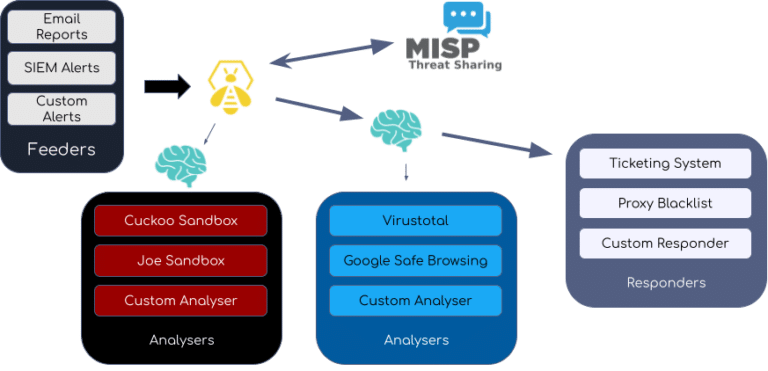

TheHive 是一个可扩展的四合一开源和免费安全事件响应平台。这 4 个是 TheHive、Cortex、TheHive4py(TheHive 的 Python API)和 MISP。TheHive 旨在让 SOC、CSIRT、CERT 和任何处理需要迅速调查和采取行动的安全事件的信息安全从业者的生活更轻松。简单来说,TheHive 充当 SOC 的前端应用程序,以协助三个基本阶段(检测、分析和响应)以及从创建到关闭的案例/警报管理。

三、Cortex – 强大的可观察分析和响应

Cortex 是另一个与 TheHive 由同一团队创建并与 TheHive 密切合作的软件。TheHive 和 Cortex 可以一起使用,使 SOC 中的生活更加轻松。在这样的解决方案中,任何可以帮助减轻威胁行为者的妥协指标 (IoC) 或取证数据都被归类为可观察的。Cortex 是一个强大的可观察分析和主动响应引擎。它具有分析器,可帮助分析这些可观察量。分析器还有助于用有价值的信息丰富 TheHive 上的警报。使用这些有价值的信息,分析人员可以在 Cortex 上运行可用的响应程序,以便轻松自动地解决安全警报。

Cortex 提供了一个 Web 界面,用于分析可观察量,例如 IP、电子邮件地址、URL、域名、文件或恶意软件哈希。但是,这两个应用程序可以集成以使用 REST API 进行通信,而不是在 Web 界面之间切换。Cortex 有分析器和响应器来帮助安全操作的自动化。这些分析器和响应器是自动化脚本,可以用 Linux 支持的任何编程语言(例如 Python、Ruby、Perl 等)编写。在撰写本文时,大约有 160 个分析器和 24 个响应器随附 Cortex 的默认安装。但是,您可以选择编写自己的分析器和响应器,并将其放置在指定的目录中以供 Cortex 使用。

TheHive & Cortex 完全由 StrangeBee 开发和维护。

四、MISP – 开源威胁 Intel 共享

MISP 或恶意软件信息共享平台是一种开源软件解决方案,用于收集、存储、分发和共享有关网络安全事件和恶意软件分析的网络安全指标和威胁。这是由 CIRCL 开发和维护的。除了 MISP 的多种用途之外,该解决方案可以利用的主要用途之一是订阅许多开源威胁情报源。当与 Cortex 和 MISP 集成时,可以看到 TheHive 的真正威力。所有这 3 个工具齐头并进,形成了安全运营中心的事件分析/响应和案例管理的综合解决方案。

每个必须调查的安全事件都会作为警报进入 TheHive。MISP 有一些世界级的威胁情报供分析员或安全团队可以订阅。因此,每当有一些关于添加到 MISP 的新威胁的信息时,它都会自动填充到 TheHive 上以进行分类、分析和响应。此外,除了从 MISP 摄取事件外,该解决方案还可以配置为将事件发送到 MISP。因此,SOC 可以将有关已发现威胁的信息反馈回 MISP,以帮助更广泛的社区领先于黑客一步。

一张图胜过千言万语!

五、剧本 - 工作流程自动化

在安全运营领域,分析师将致力于解决非常复杂的安全警报。这些任务中的大多数都非常复杂,需要安全专业知识。但是,对于安全专家查看生成的每条信息而言,某些任务可能既乏味又耗时。对于这样的任务,人为错误的可能性更高,这就是自动化可以提供帮助的地方。自动化旨在减少人为干预和人为错误的可能性。

在前面的部分中,我们已经看到了如何利用开源工具的力量为 SOC 创建独特的解决方案。下一步是添加一个额外的层,这将有助于自动执行一些平凡和重复的任务,以提高网络安全团队的效率。

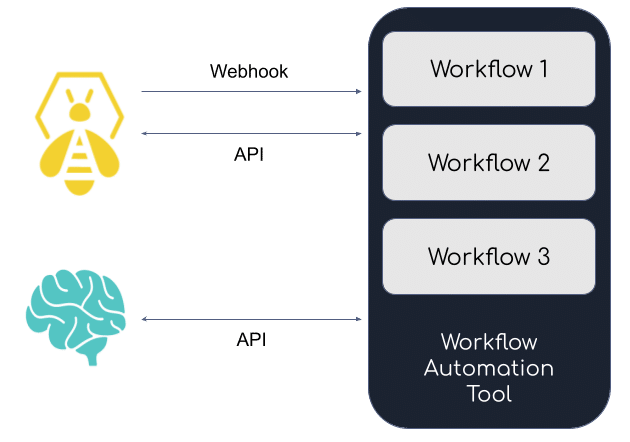

TheHive 和 Cortex 具有用于外部工具的 API,以利用其功能。TheHive 具有 webhook 功能,使其能够在发生任何更改或事件时通知其他工具。这些强大的功能使自动化成为可能。

剧本:

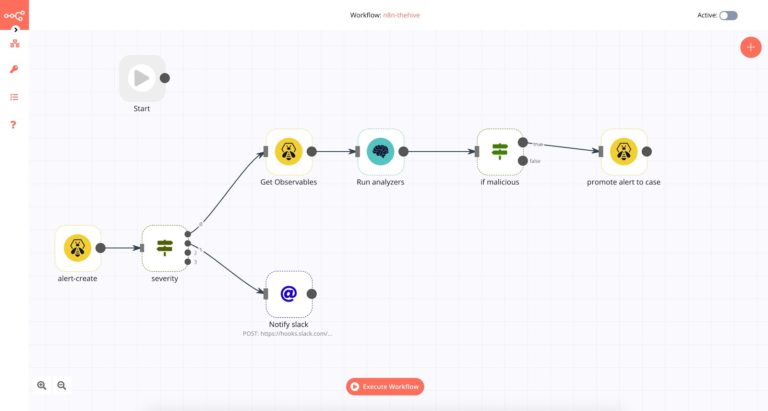

剧本是一系列步骤,应在任何事件发生时以特定方式执行。

自动化:

安全分析师可以设计和开发剧本来自动化安全警报分析和响应。借助 TheHive 和 Cortex 中提供的 API 和 Webhook 功能,可以通过任何工作流自动化工具来利用它们的功能来创建这些剧本。

在撰写本文时,开源社区使用了一些工具。其中一些包括 n8n、nodered、shuffle 和 tines。

来自 n8n 的示例剧本将如下所示。

结论

我们已经了解了如何使用开源工具构建完全自动化且免费的 SOAR 解决方案。使用开源工具的美妙之处在于开发人员可以轻松修改它们以满足您的需求。此外,还有一个使用、改进和支持这些工具的开源社区。

并且因为该解决方案是开源且灵活的;这意味着它可以与其他解决方案集成。最有价值的集成之一是与 Elastic SIEM。Elastic SIEM 提供了一种增强和简化的解决方案,用于从所有设备提取、转换和加载 (ETL) 日志和机器数据到 Elasticsearch(Elastic 堆栈的核心)。然后,Elastic 可以使用解析和丰富技术来添加元数据,并使用最先进的机器学习 (ML) 来增强威胁分析和恶意行为检测。检测可以作为警报发送到 TheHive,全自动解决方案可能会处理警报直至关闭。