一、关于 SOAR 和雾帜智能

1.1 SOAR

SOAR 是 Security Orchestration, Automation and Response(安全编排、自动化和响应)的缩写,近年来备受业界关注。SOAR 旨在通过可视化编排系统对安全事件运营过程(调查、分析、处置、汇报等)进行剧本编排的调度,从而全面加速应急响应,缩短人工操作和等待时间,极速提升安全团队应急处置能力。

1.2 雾帜智能

2019年4月10日,上海雾帜智能科技有限公司正式成立;公司专注于将人工智能技术和现实应用场景结合,通过显著提升自动化能力助力企业解放生产力。

1.3HoneyGuide

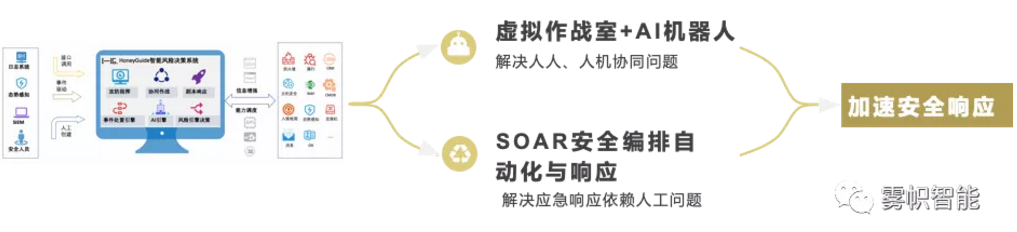

2019年8月21日,上海雾帜智能科技有限公司在北京望京凯悦酒店举行主办了 “智无界.AI 无极 雾帜智能风险决策平台发布会”。一款以 SOAR+AI 作战室为核心的安全应急响应类产品 HoneyGuide 正式面世:

- 用 “AI 机器人” 和 “安全作战室” ,解决人人、人机的协同问题;

- 用 “安全剧本” 将应急响应中的各个单点动作串联起来,实现流程自动化,解决安全事件响应中严重依赖人工操作的问题。

HoneyGuide 在 “自然语言交互”、“安全动作推荐” 和 “安全剧本智能优化” 等方面了引入了人工智能因素。通过在关键环节使用 AI 技术,产品大幅提高了企业安全应急响应速度,全面降低企业安全运营的成本。

1.4 云上安全编排

越来越多的企业正在进行或者已经完成了云计算迁移,企业核心业务已经逐步走上了云;安全防护的边界在发生变化,应急处置的问题也更加突出。在人力资源有限、安全技术不足等情况下,大中型企业都在诉求自动化手段提升安全事件响应的速度和水平。

为了与时俱进地应对复杂的云上安全挑战,雾帜智能安全团队根据多年云上安全运营的甲方经验,通过 SOAR 产品 HoneyGuide 帮助客户成功落地实践了一系列云上安全编排自动化的应用场景和剧本。

本案例是雾帜智能 SOAR 产品 HoneyGuide 在某阿里云客户云环境上实战场景落地的总结分享,希望能够给行业和客户带来参考,帮助国产 SOAR 加速进化。

二、重要说明

2.1 必须开展主动的安全事件运营

雾帜智能 CTO 傅奎曾在多个场合阐述过,我们开展安全防御工作有三个假定前提:

- 我们的系统一定有漏洞

- 有人已经发现了系统漏洞

- 有人正在或者已经利用了漏洞

信息安全团队需要在满足公司业务连续性要求和合规要求前提下,基于上述三个假定前提开展安全事件的日常运营工作。只有开展积极主动的安全事件运营,才能为企业信息安全体系建设提供综合性的能力保障。

2.2 产品落地需要结合业务

雾帜智能所交付的是提供 AI 协同作战室和 SOAR 编排能力的产品,是一个综合安全事件运营平台。它还需要企业根据自身业务特征和安全运营场景,定制满足自身需求的安全剧本场景。本文档抛砖引玉,以案例场景剧本为切入点,介绍 SOAR 技术方案如何落地基于阿里云的公有云平台,其它平台可变通参考。

三、客户应用背景

运行在阿里云公有云上的 X 客户的企业安全能力:

- 主要业务在阿里云上开展,关键服务器部署在华北区、华东区等多个 VPC

- 已经购买阿里云的安骑士、态势感知、RAM、SLS、域名、证书等产品

- 安全团队成员 15 人左右

- 每月不可容忍的安全事件(Incident)量超过 20 个

- 平均工单关闭时间超过 8 小时

- 目前正在寻求自动化安全事件运营解决方案

四、SOAR 场景剧本落地案例

根据客户安全事件运营现状和雾帜智能 SOAR 产品的能力,我们帮客户设计了几个大类的安全剧本场景,以下逐个介绍。

4.1 资产信息丰富和增强

一键获取主机增强信息 背景说明:安全事件发生后,工程师通常需要获取目标设备的相关的背景信息。这类动作频繁操作,且依赖手工,对时效要求较高。通过 SOAR 剧本可以实现数分钟内完成信息收集汇总,减少人员操作和等待。 该场景的主要剧本逻辑包括:

- 查询主机 IP 地址对应的主机 ID/实例 ID(云基础)

- 查询主机所在的区域、VPC、安全组(云基础)

- IP 地址的类别,如:ECS/SLB/高防(云基础)

- 最近 10 条安全告警(安骑士、WAF)

- 最近 10 条登录日志(堡垒机)

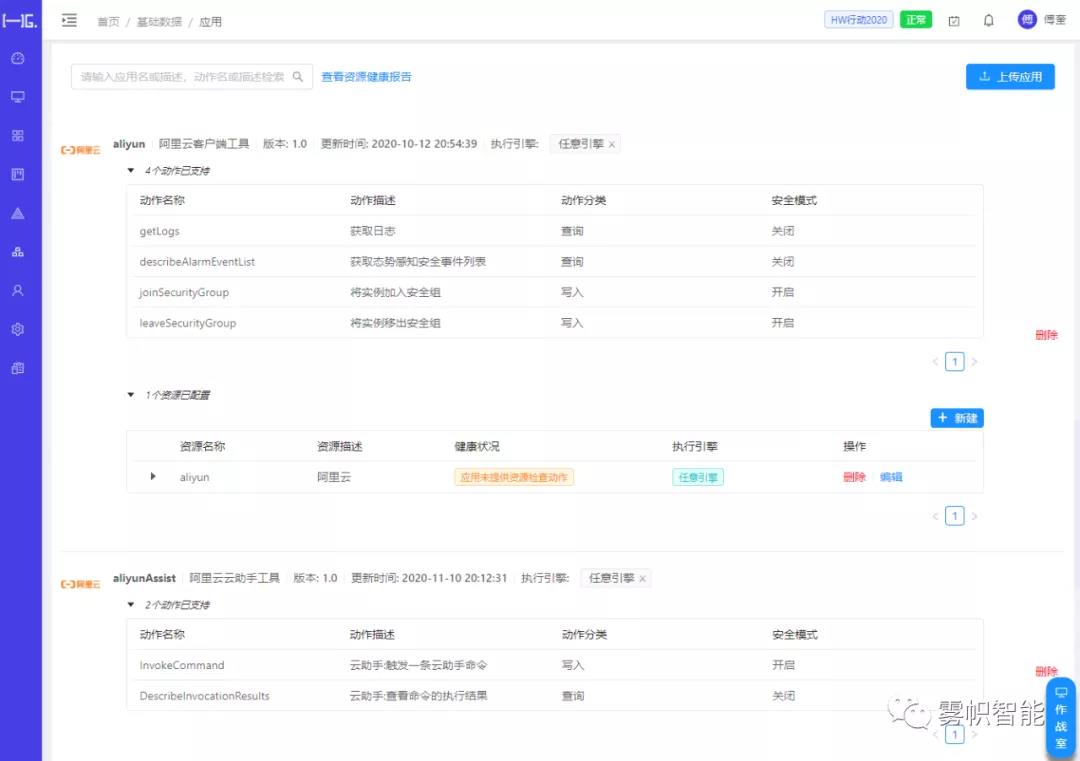

- 信息汇聚并通知到 IM 工具(钉钉、微信、飞书) 目前雾帜智能 SOAR 产品 HoneyGuide 标准版已经支持阿里云、腾讯云等云平台各类安全能力的对接,允许用户以拖拽的方式实现安全能力的编排。

4.2 可用性、可靠性监测

关键服务或产品有效性监测 背景说明:过去几年有多个企业或组织因为域名、证书到期,导致服务不可用,业务连续性受到重大影响。通过安全剧本可以定期对目标服务对象进行有效性监测,增强安全 CIA 预警能力。

典型监测对象包括:

- SSL 证书到期提醒

- 域名到期提醒

- 关键防护服务的有效性,如:WAF 拦截能力、Webshell 检测能力 SOAR 监测剧本逻辑:

- 调用接口查看服务是否正常

- 执行一个违规请求,看相关策略是否触发

- 发起一笔业务逻辑,确认业务正常

- 出现异常后触发 IM 告警通知

- 根据需要可以启动自修复动作,如:续期、重设、重启

- 设置上述剧本为定时执行

SSL 证书可用性巡检剧本示例:

4.3 安全事件调查分析

风险行为排查 - 主机挖矿 针对员工或者黑客攻击导致的服务器挖矿行为进行监测、调查、处置等措施

该场景的主要剧本逻辑包括:

- 针对态势感知、安骑士中的主机外联 IP、预警进行威胁情报标签查询

- 针对安骑士运行的进程进行黑白名单比对和异常检查

- 通过 SIEM/系统告警/SOAR 主动分析等措施发现挖矿行为

- 提取挖矿程序样本,进行沙箱扫描(云助手、安骑士、威胁情报)

- 根据沙箱和情报信息,封禁矿池或者控制端 IP 地址(威胁情报)

- 结束挖矿进程(云助手)

风险行为排查 - 违规主机登录 内部违规事件,员工异常登录,违规操作等行为的调查分析,例如:绕过堡垒机连接或登录服务器

该场景的主要剧本逻辑包括:

- 接收 SIEM/态势感知/蜜罐告警,触发事件调查

- 安全消息通知到 IM

- 识别源 IP 地址的堡垒机登录日志,判断员工信息

- 查询源 IP 地址除目标主机外还登录过哪些主机

- 查询源、目标设备最近 10 分钟的进程历史、命令执行历史

- 查询前后时间段 VPN、堡垒机、跳板机等安全设备的登录日志

攻击事件调查 背景说明:当发生外部 IP 地址针对目标设备或者资产攻击的情况,需要进行单个事件的上下文信息丰富,此时需要快速查询多个设备或者系统的安全事件记录。

该场景的主要剧本逻辑包括:

- 查询安骑士产品中该 IP 的告警日志

- 查询态势感知产品该 IP 的告警日志

- 查询 WAF 产品中该 IP 的告警信息

- 查询……系统中该 IP 地址的告警

- 查询威胁情报系统该 IP 地址的标签信息

- 数据汇总和集中展示

全局攻击者行为调查 相对单个事件本身的信息富化,当需要开展攻击溯源或者深入调查分析时,需要通过 SOAR 剧本快速完成大量设备的复合型安全信息的收集和汇总。

该场景的主要剧本逻辑包括:

- IP 地址在 WAF 中的告警日志

- IP 地址在态势感知中日志

- IP 地址在高防系统的日志

- IP 地址在堡垒机中的日志

- IP 地址的阿里云产品登录日志

- 上述 IP 地址所在 C 网段在安全产品中的告警日志

账号违规调查 针对内部安全事件调查或员工离职审查,执行自动化安全信息收集。

该场景的主要剧本逻辑包括:

- 根据用户 ID 查询用户 RAM 账号

- 查询 RAM 账号近期访问日志,重点关注异地登录、非工作期间登录的行为

- 根据 ActionTrial 进行条件查询

- 针对账号 ID 查询相关产品的配置审计

4.4 安全事件处置

一键全局封禁/隔离/解封 根据特定场景或者事件驱动,按需对某个 IP 地址进行快速封禁。

该场景的主要剧本逻辑包括:

- 一键封禁源地址(安全组、WAF 等策略)

- 一键隔离 VPC 内主机,隔离前可做环境、业务等属性判断

- 安骑士产品黑名单增删

- 操作前支持审批

- 针对上述封禁执行 IP 地址 C 段的处置

- 操作完成后发送 IM 消息,针对内部资产发送消息通知到资产负责人(根据 CMDB 提取信息)

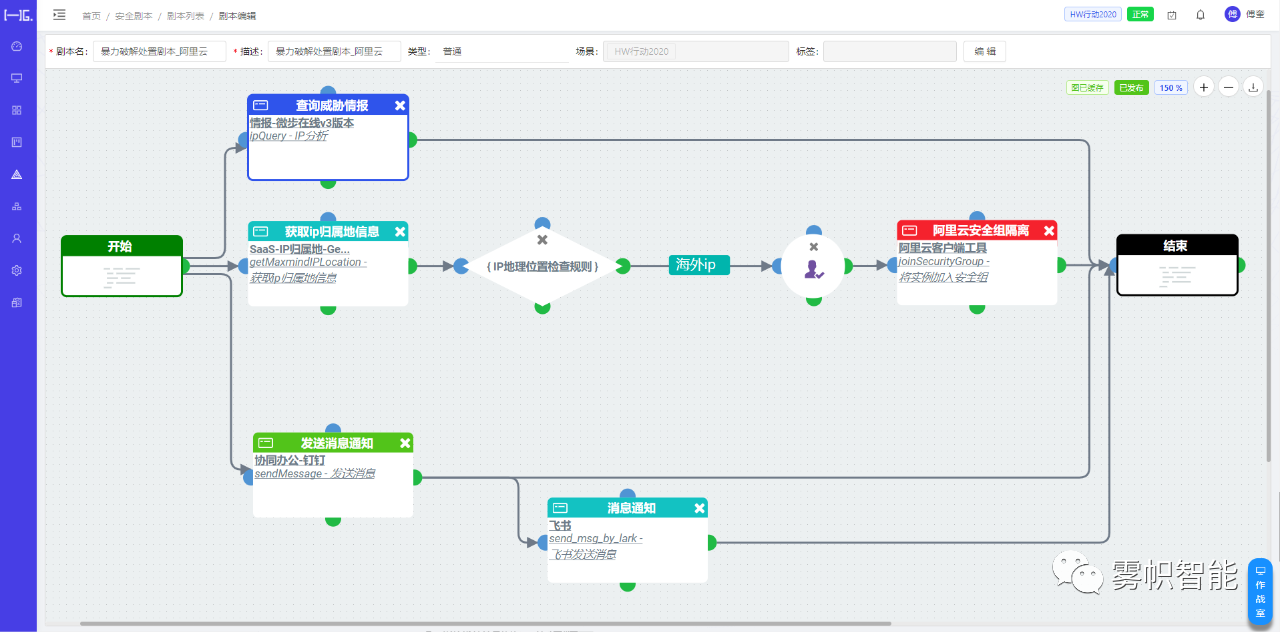

员工账号异常访问处置 针对企业内部员工账号异常登录行为进行告警和信息增强。通常由 SIEM 完成告警,也可以通过承接告警到调查、处置等环节的所有工作。

该场景的主要剧本逻辑包括:

- 海外 IP 访问:冻结账号

- 国内 IP 访问:告警、改密

- 钉钉、微信通知

- 查询异常 IP 地址或者地址 C 段在其它系统上的访问行为,如:堡垒机、阿里云 Console、RAM 账号、报表、邮箱等。

暴力破解事件处置剧本示例:

4.4 高可用保障

特定服务或者应用的可用性快速保障措施。

该场景的主要剧本逻辑包括:

- 一键提升主机防护的带宽

- 一键提升高防带宽

- 一键提升 BGP 带宽

五、总结

通过将雾帜智能 SOAR 产品 HoneyGuide 与客户阿里云平台上 的基础安全能力结合,该客户云上安全事件运营进入了高效、有序和几乎完美的自动化状态。日常事件处置运营的时间等待、技能要求和人员在岗依赖等问题得到大幅缓解。 本案例是雾帜智能 SOAR 产品与阿里云公有云环境结合的最佳实践分享,未来我们还将继续发布国产 SOAR 厂商——雾帜智能如何将 SOAR 精准落地安全场景并实现接地气的实践经验。

转载声明

本文转载自公众号:雾帜智能,转载链接:https://mp.weixin.qq.com/s/qJN6L-fwHx0r9DdR5ha82Q